In informatica e in telecomunicazioni Wireshark è un software per l’analisi di protocollo (o packet sniffer, letteralmente annusa-pacchetti) utilizzato per la soluzione di problemi di rete, per l’analisi e lo sviluppo di protocolli o di software di comunicazione e per la didattica.

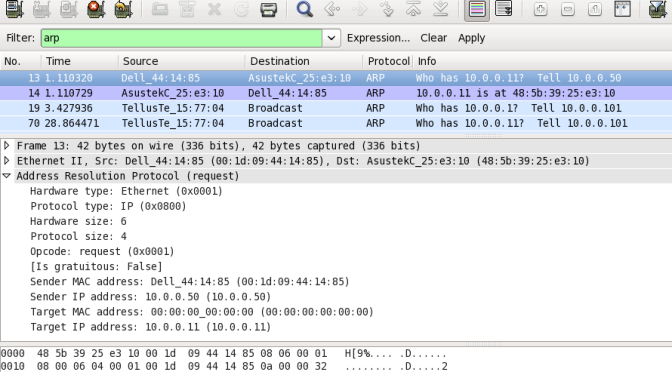

Possiede un’interfaccia grafica che ne facilita l’utilizzo e la scrematura dei dati raccolti. Tuttavia richiede competenze specifiche e una profonda conoscenza delle reti informatiche e del modello ISO/OSI.

Wireshark riesce a “comprendere” la struttura di diversi protocolli di rete, è in grado di individuare eventuali incapsulamenti, riconosce i singoli campi e permette di interpretarne il significato.

Per gli utenti di Ubuntu e dei sistemi Debia-based è disponibile nei repository ufficiali e per l’installazione è sufficiente scrivere nel terminale:

$ sudo apt-get install wireshark

Prima del suo utilizzo è necessario dare le corrette autorizzazioni al nostro utente affinché possa accedere correttamente alle interfacce di rete installate sul nostro sistema.

$sudo dpkg-reconfigure wireshark-common

Alla domanda: “Permettere ai non-superuser di catturare i pacchetti?” rispondere <Sì>.

Dopodiché assegnare l’utente corrente al gruppo wireshark:

$ sudo usermod -a -G wireshark $USER

Infine riavviare il sistema, o effettuare un logout per rendere effettive queste modifiche. Adesso siamo pronti ad utilizzare il software che può essere avviato dal menù o dal terminale:

$ wireshark

Una volta selezionata l’interfaccia di rete e avviato il capturing dei pacchetti, vedremo una gran mole di dati e informazioni riferiti al traffico di rete verificatosi in quel medesimo instante. Come ho già detto all’inizio, l’analisi e l’interpretazione di questi dati richiede una buona conoscenza del funzionamenti delle reti e dei protocolli. Prossimamente pubblicherò alcuni casi concreti e qualche esempio pratico.